El ataque de un virus informático LoJax puede ser devastador para la sustentabilidad de tu empresa ¿Cómo podemos permanecer a salvo de este programa…

Bautista Tenni

Marcas de ladrones en casas. ¿Cómo identificarlas?

Es muy común percibir marcas de ladrones en casas, ya que ellos pasan un tiempo estudiando los movimientos. Actualmente, gracias a las redes…

Control de acceso de personal ¿Cuándo es necesario tenerlo?

Los sistemas de control de acceso de personal son dispositivos que permiten el acceso al personal autorizado por la empresa. Existen diferentes…

Sistema de detección de intrusos: tipos y ejemplos

Sistema de detección de intrusos: tipos y ejemplos Las amenazas informáticas son un problema muy serio, y muchas de ellas ocurren a través de…

¿Cómo mantener el control de flotas de vehículos?

El control de flotas de vehículos nos permite, no solo tener en buen estado los vehículos de nuestra flota, sino su optimización operativa. Por…

Bomba de tiempo informática: ¿de qué se trata y qué peligros tiene?

Los ataques informáticos son cada vez más sofisticados, y las empresas suelen ser un objetivo de alto riesgo. Es por ello que en esta nota te…

5 medidas a tener en cuenta para vivir en un edificio seguro

Con el actual nivel de delincuencia, vivir en un edificio seguro se ha transformado en una extrema necesidad. Claro que lograr una seguridad…

¿Qué son las APT o amenazas persistentes avanzadas?

Las amenazas persistentes avanzadas, APT, por sus siglas en inglés, se encuentran entre los principales delitos informáticos de la actualidad….

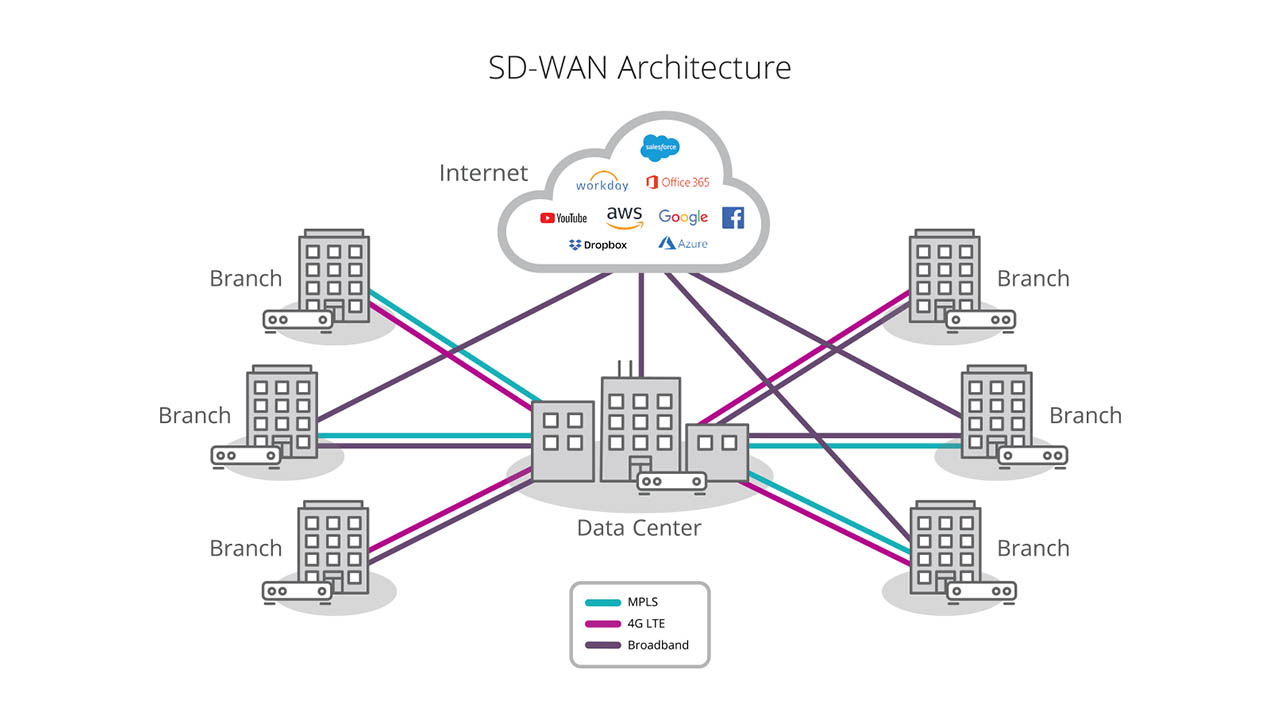

¿Es la SD-WAN lo que necesitan sus redes corporativas para dar el paso a la nube?

A las redes de las empresas se les pide ahora que atiendan tanto el tráfico de internet vital para el funcionamiento del negocio como el que…

Se expanden los perímetros en la Nube y el Perímetro de Red se está muriendo

Con la expansión de la fuerza de trabajo actual de la generación de la nube, el perímetro de red tradicional está desapareciendo. Entonces, la…